Google Cloud Armor 是一款众所周知的企业级 DDoS 防御和 Web 应用程序防火墙服务,可为在 Google Cloud、本地或其他平台上运行的应用程序和网站提供额外的安全性。Cloud Armor 有助于防止访问控制损坏、安全配置错误、加密故障等。Cloud Armor 支持混合和多云部署、提供开箱即用的基于 OWASP 的 WAF 规则预定义以及与 Security Command Center (SCC)、Cloud Monitoring、Cloud Logging 和 Recaptcha Enterprise 的集成。不仅如此,Cloud Armor 还使用 ML 自动检测第 7 层的威胁。

Cloud Armor 工作在网络和应用程序层,可以在第 3/4 层和第 7 层提供保护。Cloud Armor 利用负载均衡器来保护您的应用程序和网站。您可以将安全策略附加到负载均衡器后面的后端服务。Cloud Armor 可与位于网络边缘的 HTTP(S) Layer7 负载均衡器以及外部和内部的 TCP/SSL 负载均衡器配合使用。

在本博客中,我们将会探讨一些让 Cloud Armor 成为云环境良好用例的具体原因。

原因一

一家数字原生初创 SaaS 公司刚刚在 Google Cloud 中部署了一个新的 Web 应用程序,该应用程序可以跟踪患有睡眠障碍人的睡眠习惯,以便为他们提供更好的睡眠体验。他们是一家预算有限的小型初创企业,不想被任何长期承诺所束缚。他们希望针对已知的关键 Web 应用程序安全风险进行自动保护,但没有大型安全团队。

图1

Cloud Armor 可能是一个不错的选择,原因如下:

它如何解决问题

预览模式 - Cloud Armor 提供预览模式,以便在应用和投入生产之前可以查看规则的结果。

节省时间 - Cloud Armor 预先配置了公司可以利用的 WAF 规则,因此他们不必花费太多时间创建自定义规则,小型团队可以将时间花在其他重要项目上。

即用即付 - 在 Cloud Armor 标准层中,您可以按需付费。

该数字原生初创公司能够从 Cloud Armor 中获益,其原因在于它可以节省时间、采用即用即付模式并且非常灵活。

原因二

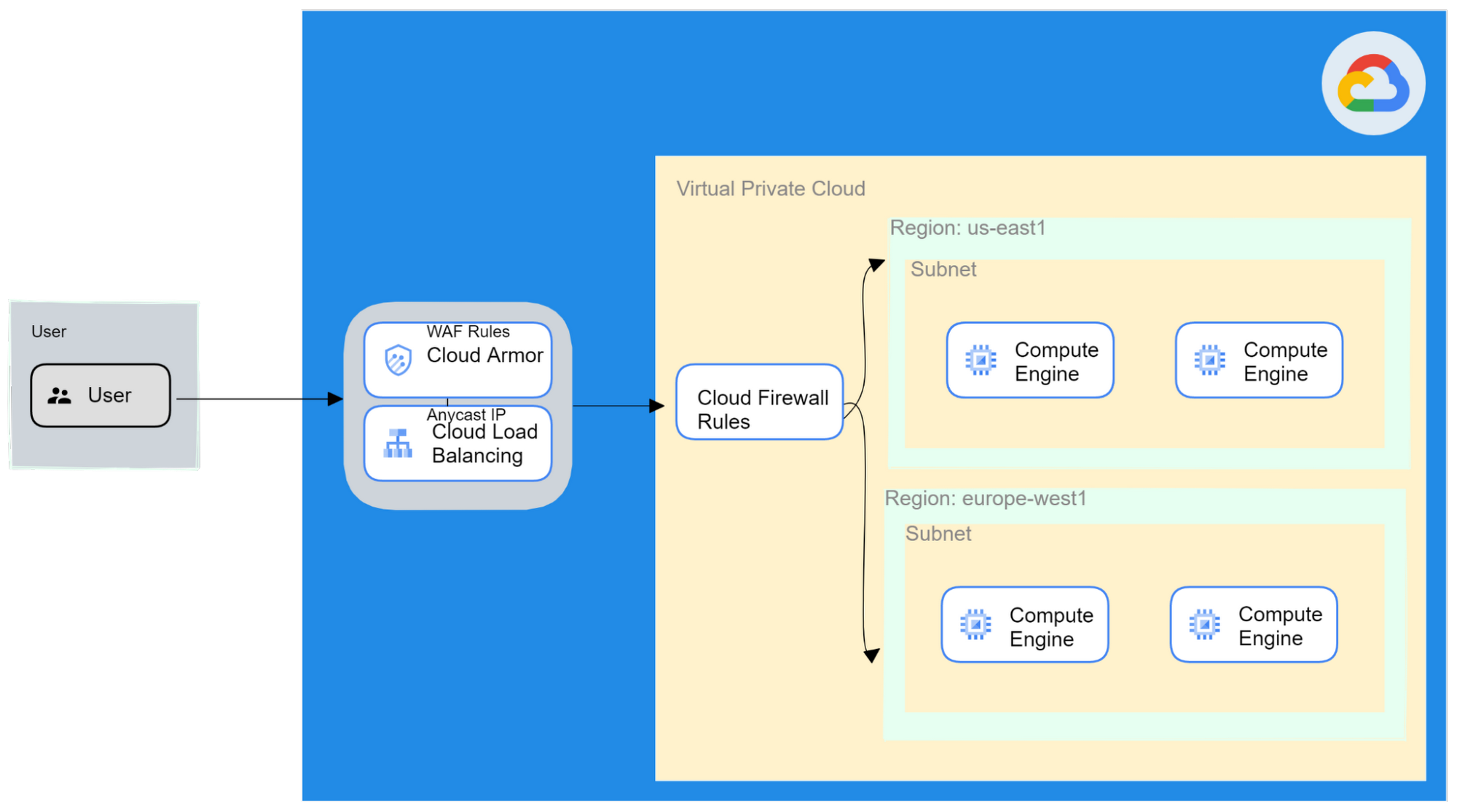

一家大型金融机构正在 Google Cloud 上运行其移动和在线银行应用。由于某些政府法规,其应用程序的某些部分必须是本地部署的。他们最近成为暴力攻击的受害者,不法分子能够访问高权限帐户。该攻击者还尝试使用 SQL 注入攻击来访问应用程序后端以获取敏感的客户信息。

图2

Cloud Armor 可能是一个不错的选择,原因如下:

它如何解决问题

为未知做好准备 - Cloud Armor 在标准保护和托管保护增强层中均提供自适应保护。标准层仅提供警报功能。托管保护增强层具有更多功能,包括生成描述潜在攻击的签名以及生成自定义 Google Cloud Armor WAF 规则来阻止签名。

保护本地部署 - Cloud Armor 可在 Google Cloud 和本地部署环境中使用,以帮助防御 DDoS 并实施第 7 层安全策略。

速率限制 - Cloud Armor 使用基于速率的规则来帮助您保护应用程序免受大量请求的影响,从而抵御暴力攻击。

内置 SQL 注入保护 - Cloud Armor 提供基于行业标准和 OWASP Top 10的预配置规则,以缓解常见的 Web 应用程序漏洞。

威胁情报 - 允许您根据以下类别的威胁情报数据阻止流量:Tor 出口节点、已知恶意 IP 地址、搜索引擎和公共云 IP 地址范围。

Cloud Armor 可以在本地或云端为您提供保护。您还可以利用 Cloud Armor 的速率限制功能来防止暴力攻击。基于行业标准的开箱即用规则让您安心,并帮助保护您的应用程序免受常见漏洞的影响。

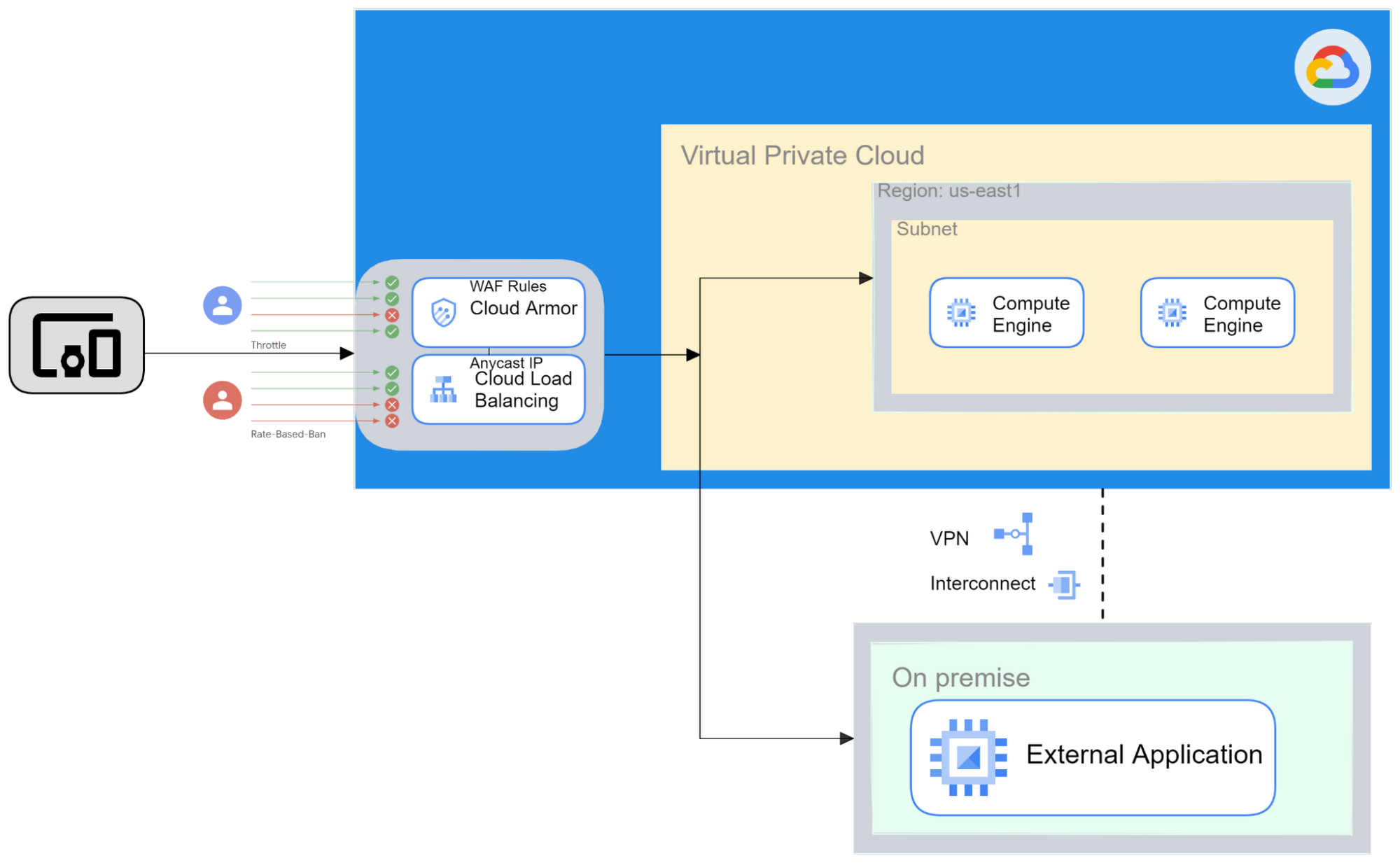

原因三

一家家居用品公司拥有大量的在线业务。他们注意到客户登录页面上的请求数量有所增加。他们希望评估这些传入请求,验证请求、了解流量模式并减轻机器人攻击的可能性。此外,他们也希望可以收集和分析这些请求的数据。

图3

Cloud Armor 可能是一个不错的选择,原因如下:

它如何解决问题

ReCaptcha Enterprise 集成 - Cloud Armor 可以与 reCAPTCHA Enterprise 集成,以帮助评估和处理可能来自自动化机器人的传入请求。

按请求记录日志 - 通过 Cloud logging,您可以查看由 Google Cloud Armor 安全策略评估的每个请求以及所采取的结果或操作。 如果有,启用 Security Command Center 的 Cloud Armor 会自动集成以提供调查结果。

请求重定向 - Cloud Armor 可以评估请求附带的 reCAPTCHA Enterprise 令牌,并将请求重定向到不同的端点。Cloud Armor 可以通过向客户端发送 HTTP 302 响应来重定向请求。

利用 Cloud Armor ReCaptcha Enterprise 和 Cloud Logging,您可以通过提高安全性来防范常见的机器人攻击,从而改善应用程序的安全状况。

原因四

一家在线培训公司发起了一项全球活动。结果,他们发现来自世界各地的流量有所增加,由于后端的负载问题,网站的性能比平时慢;并且还注意到计费增加,其原因主要是后端的请求增多。由于当前的网站既有静态元素又有动态元素,因此他们需要寻找一种方法来减少延迟、降低成本并仍然保护其内容和网站。

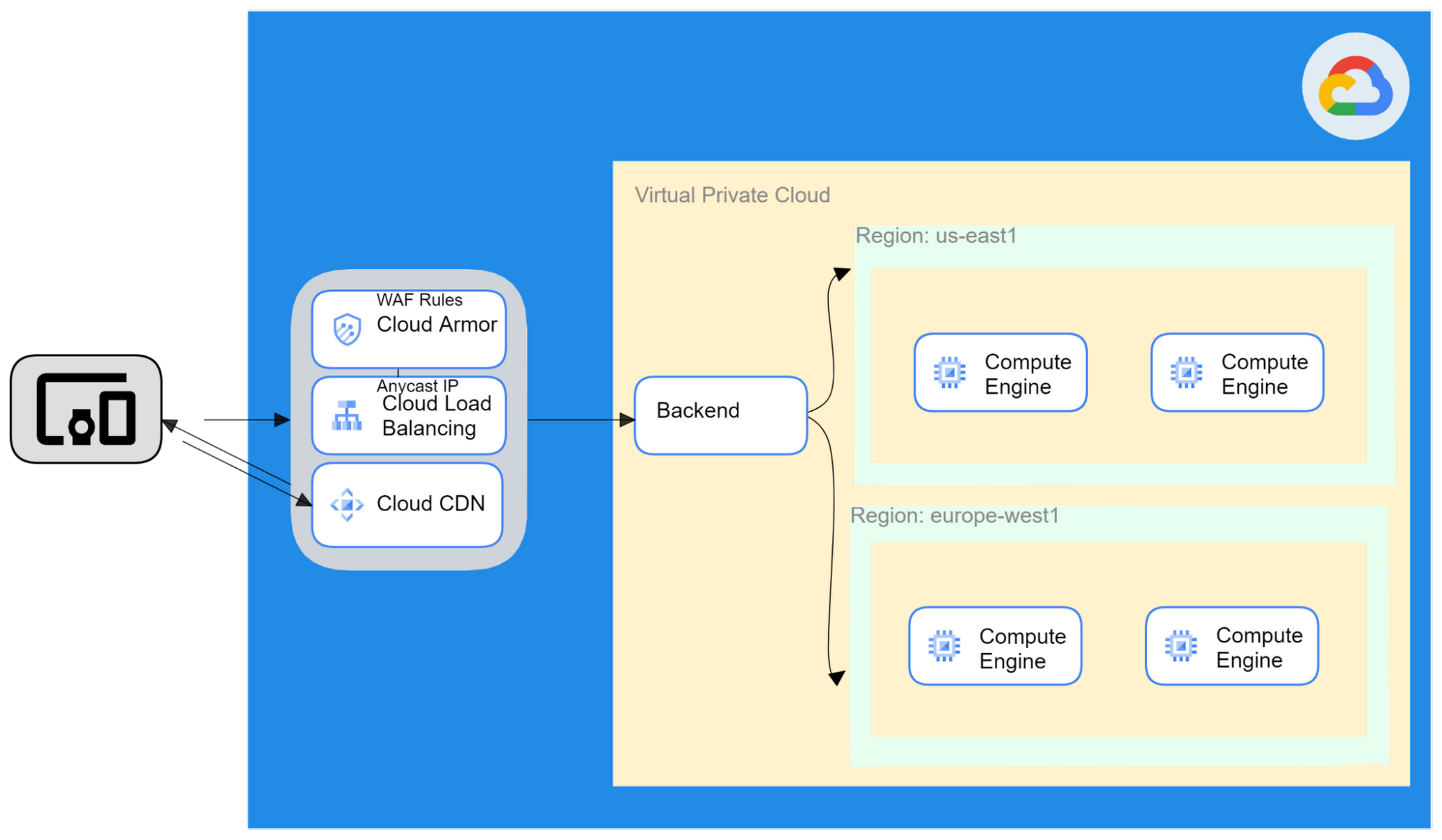

图4

Cloud Armor 可能是一个不错的选择,原因如下:

它如何解决问题

CDN 集成 - Cloud CDN 在 Google 全球分布的边缘点上运行,通过根据用户的位置缓存更靠近用户的内容来减少网络延迟。使用 Cloud CDN 将通过在边缘缓存静态内容并从 CDN 提供内容而不是访问后端来提高速度。Cloud Armor 允许用户自定义 Google 网络边缘的行为。

阻止特定的GEO IP – 使用边缘规则 origin.ip 和 origin.region_code 限制对缓存存储的访问。

使用 Cloud Armor 和 Cloud CDN 可以提高应用程序的速度,同时防范恶意威胁。

做出选择

最终决定是否使用 Cloud Armor 取决于企业的实际情况。无论如何,在做出决策之前不仅要充分考虑技术层面,也需要充分考虑业务的需求。除了上述优点之外,Cloud Armor 还具有一些记录在案的性能结果,其中它在抵御每秒 4600 万个请求的第 7 层 DDoS 攻击方面表现优异。

文章信息

相关推荐

精选内容

微信公众号