Cloud Audit 日志在 Google Cloud 中发挥着极为重要的作用,能够帮助客户满足其对于合规性与安全性要求。Log Analytics 是 Cloud Logging 的最新功能,它带来了全新的能力,可以使用 SQL 的强大功能在查询时搜索、聚合和转换日志。与 Community Security Analytics 中的预定义查询结合,Log Analytics 可以比以往更轻松地从 Cloud Audit 日志中获取可操作的洞察。

从日志到洞察

从审计日志中获得洞察可能是一项挑战,因为它涉及到许多的步骤,需要不同的高技能团队和工具。有价值日志的数量、种类和速度加剧了这一挑战。 Cloud Logging 可以在每个步骤中提供所需的协助:

1、启用日志收集: Cloud Logging 默认收集所有管理员活动审计日志,而无需额外支付费用。用户可以为特定服务启用数据访问审计日志以满足他们的需求。

2、通过集中式日志存储实现聚合: Logs Router 提供了一个合规、安全、可扩展且可靠的日志收集和路由平台。通过收集审计日志数据并将其集中存储在专用日志桶中,安全团队可以通过查询从不同项目聚合的审计日志以使得整个部门或组织获得必要的可见性。

3、使用临时和汇总的洞察进行分析:通过支持使用全文搜索索引的临时及查询时的审计日志分析,安全团队可以在调查过程中快速搜索日志以查找特定访问属性,例如 IP 地址或用户名。随着时间的推移聚合和筛选审计日志可以提供对访问模式和异常活动的洞察,包括管理员活动、用户数据访问或网络活动。

4、日志与洞察可视化:通过可视化一段时间内的数据,可以更轻松地深入了解重要趋势并检测异常。

Google Cloud 的安全平台

Cloud Logging 中的日志分析为用户提供了一种查找和探索 Cloud Audit 日志的简单方法。这是开始分析审计日志的好方法。Google Cloud 的安全平台提供专门构建的安全工具,可实现自动检测、预防和响应威胁:

Security Command Center:由 Security Command Center 管理威胁检测和漏洞发现。您可以使用 Log Analytics 进一步调查来自 Security Command Center 的高保真安全信号,并将它们与日志相关联以进行决策。

Chronicle Security Operations:跨多云和本地环境的完整威胁检测、调查和响应平台。 Chronicle 为安全运营团队提供云规模的安全分析、自定义 YARA-L 以及精选检测、具有威胁情报的上下文丰富的调查以及 SOAR 行动手册以减少响应时间。

Cloud Armor, BeyondCorp Enterprise 及 VPC Service Controls:使用多种工具进行威胁预防,使用 Cloud Armor 保护您的应用程序免受常见的威胁,例如 Web 攻击和 DDoS;使用 BeyondCorp Enterprise 保护您的用户免受恶意软件、勒索软件和网络钓鱼的侵害;使用 VPC Service Controls 保护您的数据免受破坏或外流风险(包括被盗凭证)。

在本篇博文中,我们将介绍如何使用 Cloud Logging 中的 Log Analytics 功能来充分利用您的审计日志。

社区安全分析

Log Analytics 有助于减少将日志发送到另一个工具进行分析时产生的大量操作和基础设施开销。 日志可以被“就地”分析,并在查询时以最短的滞后时间进行转换。 然而,但是,知道要查找哪些事件以及在哪里找到它仍然是一个挑战。这就是社区安全分析(CSA)的用武之地。

CSA 是一套开源的查询和规则,为自助式安全分析而设计,可帮助您检测云的常见安全威胁。通过提供一组预构建的查询,CSA 可帮助您从审计日志中获得洞察,而无需您深入了解不同类型的审计日志及其架构。本博客的其余部分将介绍 Log Analytics 中的几个 CSA 示例查询,以搜索和分析审计日志。

注意:CSA 是一个社区贡献的查询集合,作为自助服务侦测控件的一部分,您可以随时使用并扩展到自己的取证需求,但并不意味着它是一组全面或确定的威胁检测集。

根据审计日志检测可疑活动

通过查询审计日志以了解违反策略或异常行为,您可以识别潜在的基于云的威胁或安全配置错误。此类审计日志的示例包括:

策略拒绝审计日志显示了 VPC 服务控制访问尝试违规,表明凭证可能被盗,或

管理员活动审计日志显示通过身份访问管理 (IAM) 或通过禁用日志记录进行防御规避的潜在权限提升,或

数据活动审计日志显示潜在的 API 滥用或滥用托管在 Google Cloud Storage (GCS) 或 BigQuery 等服务中的数据

示例 #1:使用 SQL 检测威胁

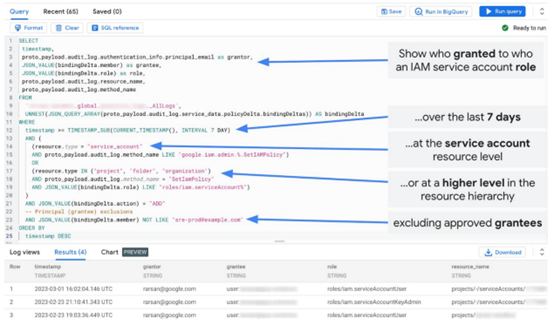

让我们深入了解 CSA 的一个样本查询。以下是复制到 Log Analytics 控制台的 CSA 2.20 的 SQL 查询,项目和日志桶的占位符数值被替换:

在 Log Analytics 中使用 SQL 根据您的审计日志检测威胁

该查询搜索在敏感服务帐户上授予未批准身份的任何权限,这些身份允许他们冒充服务账户或为该服务帐户创建密钥。无论这是由恶意用户还是毫无戒心的用户完成的,这种潜在的威胁都应该被标记出来并进行补救。

该查询说明了可以直接在服务帐户资源级别或父项目、文件夹或组织级别添加的 IAM 策略绑定。该查询还包括排除项,您可以在其中排除已批准的身份(或授权人)。

例如,假设网站可靠性工程师(SRE) 被授予对生产服务帐户的临时访问权限,以从故障中恢复。由于这是批准的“打破玻璃”程序的一部分,您不会想把此类操作标记为威胁,并可能通过撤销操作员的访问权限来应对。您可以进一步优化查询以过滤掉非敏感服务帐户(例如开发者项目中的帐户),或专注于特定时间窗口(例如过去 24 小时)。

使用 Log Analytics 提供了一种强大而灵活的方法来制定重要规则,以检测威胁和策略偏移。

示例 #2:使用 SQL 统计分析识别异常

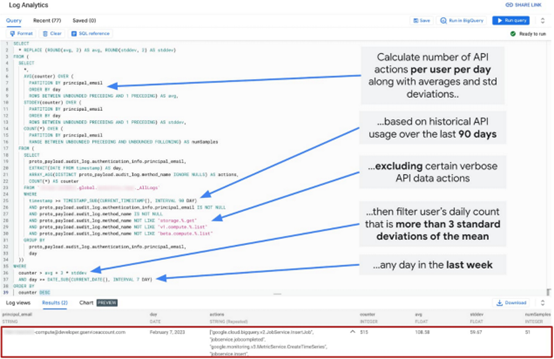

除了大海捞针式的搜索外,您还可以在 Log Analytics 中进行高级分析以发现审计日志中的异常情况。以下是将 CSA 4.01 复制/粘贴到日志分析控制台中的 SQL 查询,项目和日志桶的占位符数值被替换:

在 Log Analytics 中使用 SQL 根据您的审计日志查找异常

此查询有助于识别上周某一天任何负责人的 API 使用量异常高,表明潜在的 API 滥用或扫描和枚举攻击。 同样,这种潜在的威胁应该被标记出来并进行补救。

此查询基于所有的审计日志,计算出每个委托人每天执行的 API 操作数。它使用聚合函数来计算每个委托人的每日计数,以及滚动的每日平均数和每个此类身份的标准偏差,方法是回顾之前的每日计数,最长可达 90 天的回溯窗口(用户可配置)。此查询还包括排除项,您可以忽略良性或冗长的 API 操作。默认情况下,该查询逻辑认为异常活动是指来自任何委托人的每日行动计数比(该委托人的)平均数高出两倍以上的标准差的任何实例。为了限制警报噪音,在我们的例子中,我们将阈值提高到标准差的三倍。

如您所见,在我们的测试环境中,我们检测到一个异常情况,即计算引擎默认服务帐户在一天(2023 年 2 月 7 日)执行了 515 个操作,而在历史上,它平均每天只执行108个操作。此异常是在 51 个样本中发现的,也就是专门针对这一身份(即计算引擎默认服务账户)发现活动的天数。这可能是一个误报,例如每月或每周预配活动。为了帮助调查此实例并确定是否确实存在任何恶意活动,此查询还报告了当天执行的具体操作。

还可以使用 Log Analytics 检测许多其他安全威胁。下面再举几个例子:

任何违反我的 VPC 服务控制的访问尝试? (CSA 1.10)

是否有用户被添加到享有高权限的 Google 群组? (CSA 2.02)

向敏感服务帐户授予的任何权限?(CSA 2.20)

对我的日志设置进行了任何更改?(CSA 3.01)

是否有任何 BigQuery 查询执行非常大的扫描?(CSA 5.07)

根据审计日志进行趋势与异常的可视化

通过分析一段时间内的审计日志,您可以更好地识别趋势并从审计日志中获得洞察。与他人共享这些洞察,定期发送报告到您的邮箱,有助于在您需要的时间和地点提供洞察。

产品团队目前正在为 Log Analytics 设计和建立嵌入式图表和仪表板选项,我们将在以后的博客文章中介绍这些选项。像 Looker 和 Looker Studio 这样的分析工具提供了优秀的分析能力,包括图表和仪表板。Log Analytics 的主要功能之一是让您可以通过使用链接数据集在 BigQuery 生态系统中的任何可用工具中使用日志数据。您可以在 Looker 和 Looker Studio 仪表板上可视化相同的 CSA 查询。

以下是您可以可视化的安全问题的几个示例:

任何用户身份的 API 使用率是否异常高?(CSA 4.01)

过去一个月每天使用自动缩放的频率是多少?(CSA 4.10)

哪些用户在过去一周内访问的数据量最大?(CSA 5.02)

过去一周每天访问的数据量是多少?(CSA 5.03)

报告过去一周针对 BigQuery 的前十大查询?(CSA 5.06)

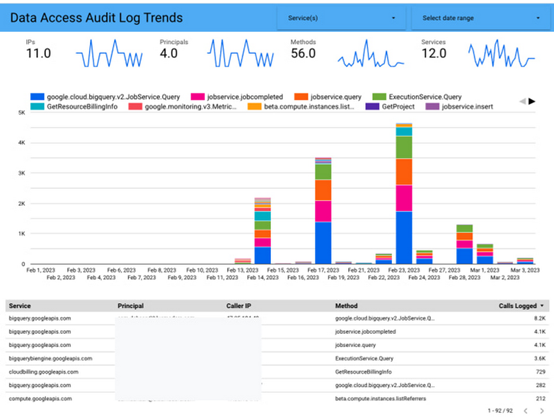

使用 Looker Studio 可视化审计日志

Looker Studio 是一个为存储在 BigQuery 中的数据提供制图和仪表板功能的工具。下面的“数据访问审计日志趋势”仪表板提供了按 IP、用户负责人、方法和服务的日志趋势的洞察。可以在 Looker Studio 报告库中找到存储在 Log Analytics 中的数据访问、管理员活动、策略拒绝和系统事件的 Looker Studio 报告模板。

使用 Looker 可视化审计日志

Looker 是一个高级数据分析平台,提供数据建模和分析功能。 Looker 中最强大的功能之一是由 Looker Blocks 支持的数据建模,它提供预构建的数据模型以更快地入门、优化的 SQL 和内置仪表板。如果使用 Looker,您可以使用 Log Analytics Block 来分析审计日志。

例如,下面的“数据访问”仪表板概述了所有 GCP 服务中的数据访问审计日志。除了按服务和用户细分访问(请参阅 CSA 5.*)之外,此仪表板还包括一个地理热图,表示此数据访问流量的来源和相对量。

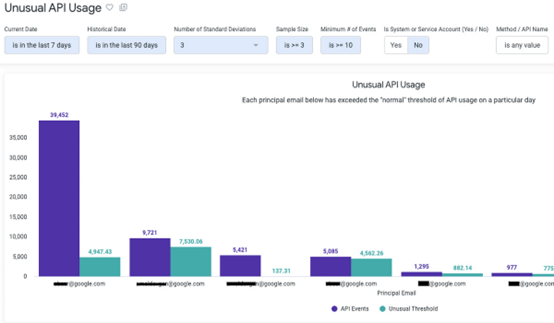

基于数据访问日志,按服务、用户和来源细分的数据访问流量

另一个示例是“异常 API 使用情况”仪表板,该仪表板突出显示了任何特定用户在最近一天(或上文提到的 CSA 4.01)异常高的 API 使用率。此仪表板允许您通过显示多个旋钮(如样本量)和回溯窗口(用于建立基准线)以及标准偏差数以确定异常值阈值,从而轻松调整分析的灵敏度。

根据审计日志突出显示任何委托人在某一天的异常 API 使用情况

立即开始

若要开始使用 Log Analytics,您可以升级日志桶以使用 Log Analytics。您可以从 CSA GitHub repo 开始,用几十个审计和安全方面的查询来分析自己的审计日志。如果您使用 Looker,可以按照以下说明使用示例仪表板和专为 Cloud Logging 构建的 Looker Block。

查看 Google Cloud 中的安全日志分析了解端到端教程,包括如何使用 Log Analytics 和 CSA 启用、汇总和分析全组织范围内的日志。加入我们在谷歌云社区网站上的云操作页面的讨论。

文章信息

相关推荐

精选内容

微信公众号